- NIEUWS & EVENTS

- NIEUWS

- Cloud Security

- Detect - Het signaleren van cybersecurity incidenten

Detect - Het signaleren van cybersecurity incidenten

De eerste twee stappen, identify en protect, van het NIST Cybersecurity Framework zijn in kaart gebracht. In dit artikel gaan we in op de derde stap: detect.

In de vorige twee stappen van het NIST Cybersecurity Framework, identify en protect, hebben we verteld hoe je cybersecurity risico’s identificeert, je omgeving in kaart brengt, zwakke plekken inzichtelijk maakt en beschermingsmaatregelen neemt. Wat moet je dan verder nog doen voor optimale bescherming? Deze beveiligingsmaatregelen in de gaten houden en cybersecurity incidenten tijdig signaleren. Binnen het NIST Cybersecurity Framework noemen we deze fase ‘detect’.

Een introductie in het NIST Cybersecurity Framework hebben we gegeven in een eerder artikel. Die kan je hier teruglezen.

CYBERSECURITY INCIDENTEN SIGNALEREN

Jaarlijks worden vele bedrijven gehackt of krijgen ze te maken met een datalek. Gemiddeld genomen hebben hackers zo’n 297 dagen vrij spel tot deze hacks en datalekken worden ontdekt, áls ze al worden ontdekt. Zelfs bedrijven die duizenden euro’s uitgeven aan digitale veiligheid, hebben geen idee of er momenteel een hacker aanwezig is op hun netwerk. Bij ‘detect’ draait alles om het implementeren en ontwikkelen van maatregelen om een cybersecurity incident (en dus hackers) tijdig te signaleren.

“Wanneer er een nieuw huis wordt gebouwd, worden er vaak ook direct items geïnstalleerd die je waarschuwen bij bedreigingen. Denk hierbij aan rookmelders, alarmsystemen en koolmonoxidemelders. De analogie van het bouwen van een huis, kun je zien als de detect-functie.”

HOE SIGNALEER JE EEN CYBERSECURITY INCIDENT?

Er zijn een aantal interessante zaken die je in de gaten kunt houden om een cybersecurity incident tijdig te signaleren:

- Identificeren en interpreteren: van verdacht verkeer binnen en naar je Cloud en het gedrag van de gebruikers van je Cloud.

- Monitoren: van je Cloud op basis van netwerkverkeer, service providers gebruikers en activiteiten.

- Processen en procedures: opstellen om te kunnen reageren, mochten er verdachte activiteiten in je Cloud plaatsvinden.

HONEYPOT

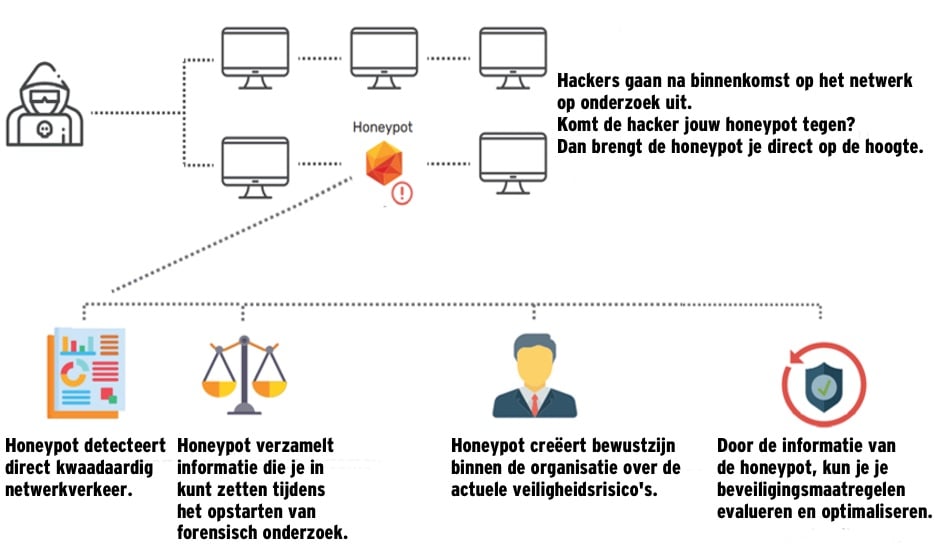

Fundaments heeft hiervoor een honeypot-oplossing. Onze honeypot is een VM in je netwerk die zich voordoet als een legitiem onderdeel van je Cloud-omgeving. Denk hierbij aan bijvoorbeeld een AD-server, database of netwerkcomponent. De honeypot kan zo ingesteld worden dat deze naadloos aansluit op de inrichting van je Cloud-omgeving. Na het instellen van de honeypot hoef je enkel te wachten tot de honeypot een aanvaller of malware detecteert. Er is geen ruimte voor twijfel. Wanneer de honeypot kwaadaardig netwerkverkeer detecteert, is dit altijd verkeer dat niets te zoeken heeft op de honeypot. Bij een detectie word je direct op de hoogte gebracht.

Dit ziet er als volgt uit:

Wil je meer weten over onze honeypot-oplossing? Neem dan contact met ons op door te bellen naar 088 4 227 227 of mail naar info@fundaments.nl.

MAXIMALE SECURITY = ALLE ONDERDELEN UIT HET FRAMEWORK BELICHTEN

Voor alle onderdelen in het NIST Cybersecurity Framework heeft Fundaments passende oplossingen voor een veilige Cloud. Wil je hier meer over weten? Neem dan contact met ons op!

MEER BLOGS

Protect - De tweede stap in het NIST Cybersecurity Framework

Nu we de eerste stap, identify, van het NIST Cybersecurity Framework in kaart hebben gebracht, weet je precies hoe jouw bedrijf ervoor staat als het gaat om (cyber-)beveiliging. In dit artikel gaan we in op de tweede stap: protect.

Security as a Service van fundaments

Juist doordat we tegenwoordig allerlei applicaties en diensten overal online kunnen benaderen, worden de aanvalsvectoren steeds groter. Het beschermen van data is daarom meer dan ooit een hot topic. Hoe we die bescherming garanderen? Lees het in dit artikel.

Identify - De eerste stap in het NIST Cybersecurity Framework

Weet jij hoe jouw bedrijf ervoor staat als het gaat om (cyber-)beveiliging? Om je Cloud-omgeving, en daarmee je organisatie, goed te beveiligen, moet je exact weten wat de huidige status is van je beveiligingsniveau. Hoe ziet exact je omgeving eruit? Welk deel hiervan is kritisch voor je...